摘 要 随着计算机与网络的普及,信息安全越来越成为人们所普遍关心的大事。密码的渗透与反渗透在此领域表现的愈演愈烈。本文深入分析了各个版本windows密码的特点,尤其是针对windws2k/xp安全性提高的情况下,提出了获取windows密码的关键技术及方法。并进一步分析了windows钩子(hook)和内存映像文件(mmf)的技术细节。在基于mmf的核心类cipc中为钩子句柄在内存中的共享提供了方法,并且解决了线程间的同步问题。然后深入讨论了wm_copydata消息的特点。接着分析了实例程序重要代码及注解并演示了结果。最终给出一些反密码渗透的应对策略。

关键词 内存映像文件;windows钩子;进程间通信;多线程

1 引言

上世纪90年纪使用过windows3.x的人可能很少有人了解这类操作系统中存在着密码保护的漏洞,如果选择密码控件中的“****”文本然后复制到剪贴板上,那么看到的将不是“****”而是密码的原始文本。微软发现了windows3.x这个问题并在新的版本window95中修改了这个漏洞。但是windows95存在着新的安全漏洞,可以设计出间谍程序从当前运行的程序中得到密码控件中的密码,这些间谍程序并非是如同softice一样的破解程序。wWW.11665.Com然而,微软在window2000中又修补了这个问题,如何通过mmf与hook技术获取任何版本windows 密码控件的内容,这正是本文讨论的重点问题。

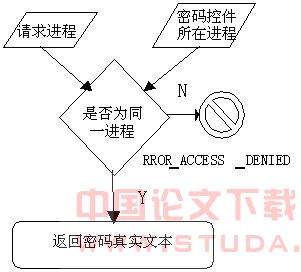

图1 windows 2k/xp密码校验

获取windows密码技术主要是利用了windows的安全漏洞。在windows nt/95/98/me等操作系统下,如果在间谍程序中发送wm_gettext消息到密码控件,返回的文本将不再是“****”而是实际的文本内容,而在windows2k/xp系统中微软加了安全控制,如果发送wm_gettext到密码控件,系统将校验请求的进程判断该进程是否有许可权,如图1所示:如果请求进程与密码控件所在进程是同一进程,那么wm_gettext消息将仍旧返回密码的真实文本。如果两个进程不一样,就返回一个error_access_denied的错误。所以获取windows2k/xp密码的关键技术在于:从密码控件所在的进程中获取wm_gettext消息,而不是在渗透进程中得到。而这种在其它进程中运行用户代码的技术完全可以利用windows 钩子(hook)技术来实现。首先我们需要了解一下什么是钩子。

2 windows钩子

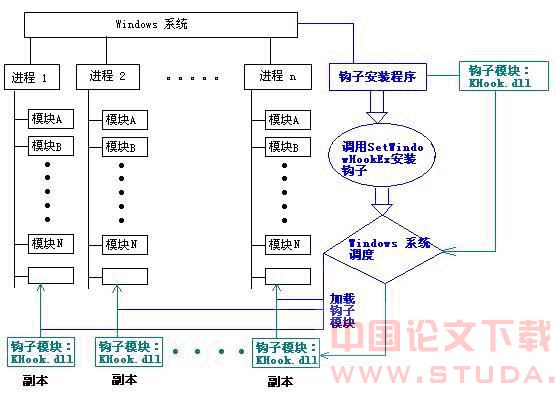

windows系统是建立在事件驱动的机制上的,即整个系统都是通过消息的传递来实现的。钩子(hook)是一种特殊的消息处理机制,钩子可以监视系统或进程中的各种事件消息,截获发往目标窗口的消息并进行处理。这样,我们就可以在系统中安装自定义的钩子,监视系统中特定事件的发生,完成特定的功能,比如截获键盘、鼠标的输入,屏幕取词,日志监视等等。钩子的种类很多,每种钩子可以截获并处理相应的消息,如键盘钩子可以截获键盘消息,外壳钩子可以截取、启动和关闭应用程序的消息等。如图2是一全局钩子示意图。

在实例程序中运用wh_getmessage钩子,这个钩子监视投递到消息队列中的windows消息。

图2 全局钩子的原理图

3 windows钩子在此处的应用

安装钩子的函数为setwindowshookex,利用这个函数可以为整个系统或为某一特定进程安装钩子,不同的钩子监视特定钩子事件的发生,当某一事件触发后,与之对应的代码就会被系统调用。

运用windows钩子的一个难点是如何妥善保存钩子的句柄。在设置钩子前需要解决两件事:

1) 一个包括了钩子函数的动态链接库;

2) 要注入钩子的进程id。

现在假设进程a为进程b注入了一个钩子。钩子注入后,钩子的句柄返回给了进程a并且动态链接库映射到了进程b的地址空间。当进程b中触发了一个钩子事件,钩子代码被进程b调用(需要特别指出的是,钩子代码被一个远程进程所调用,被调用的钩子代码中如果调用getcurrentprocessid这个函数,得到的是被注入了钩子进程的进程id,而不是注入进程)。在钩子代码中通过发消息获取密码真实文本,在钩子代码结束前需调用callnexthookex函数,如果这个函数调用失败,安装的其它钩子将得不到消息。现在出现的问题是callnexthookex需要一个钩子的句柄,但那个所需的句柄已返回给了进程a而钩子程序目前运行在进程b的代码段内。这样就需要用到进程间通信ipc(inter process communication)来传递钩子句柄。

4 进程间通信的一般方法

解决以上问题的一般方法是在动态链接库中创建一个“共享”部分,写入如下代码:

#pragma data_seg(“shared”)

hhook g_hhook = null;

#pragma data_seg()

#pragma comment(linker, “/section:shared,rws”)

简单地说这几行代码创建了一个共享的变量,如果5个进程载入这个动态链接库,5个进程都有访问的权限。但这个方法有一些问题:一是一些编译器可能并不支持这种方法。二是如果未来的windows版本发生了改变,这种方法就行不通。三是这个方法没有规定线程同步,如果有多线程访问这个变量,线程同步是非常重要的,没有线程间的同步可能会触发诸如冲突等一些问题。解决这个问题的方法是利用内存映像文件(mmf)。

5 内存映像文件(mmf)

在win32中,通过使用映像文件在进程间实现共享文件或内存共享,如果利用相同的映像名字或文件句柄,则不同的进程可以通过一个指针来读写同一个文件或者同一内存数据块,并把他们当成该进程内存空间的一部分。内存映像文件可以映射一个文件、一个文件中的指定区域或者指定的内存块,其中的数据就可以用内存读取指令来直接访问,而不用频繁的使用操作文件的i/o系统函数,从而提高文件的存取速度和效率。

映像文件的另一个重要作用就是用来支持永久命名的共享内存。要在两个应用程序之间共享内存,可以在一个应用程序中创建一个文件并映射,然后另外一个程序通过打开和映射此文件,并把它当作自己进程的内存来使用。

6 建立基于mmf的类cipc

运用内存映像文件解决进程间通信问题,并且创建一个互斥变量来解决线程的同步问题。所有这些封装在一个cipc的类中。通过运用内存映像文件解决了不同编译器的兼容问题,因为使用的都是标准win32 api。加上mmf支持进程间的数据共享,在未来的windows版本中微软不会改变mmf的定义及方法。并且互斥变量保持了线程访问的同步。以下给出cipc的类定义。

class cipc

{

public:

cipc();

virtual ~cipc();

bool createipcmmf(void);//创建一个进程间通信的mmf

bool openipcmmf(void);//打开一个进程间通信的mmf

void closeipcmmf(void);//关闭一个进程间通信的mmf

bool isopen(void) const {return (m_hfilemap != null);}//判断mmf是否打开

bool readipcmmf(lpbyte pbuf, dword &dwbufsize);//读mmf

bool writeipcmmf(const lpbyte pbuf, const dword dwbufsize);//写mmf

bool lock(void);//进入临界区,创建互斥信号量

void unlock(void);//退出临界区,撤消互斥信号量

protected:

handle m_hfilemap;//mmf文件句柄

handle m_hmutex;//互斥变量句柄

};

7 利用wm_copydata消息来解决进程间的通信

在解决进程间的通信问题方面,wm_copydata消息是一个非常好的工具,可以节省程序员的许多时间。

当内存映像文件被建立时,系统就发送消息来填充它。然后系统再转回到最初调用sendmessage的进程,从共享内存映像文件中将数据复制到所指定的缓冲区中,然后从sendmessage调用返回。

对于系统已经知道的消息,发送消息时都可以按相应的方式来处理。如果要建立自己的(wm_user+x)消息,并从一个进程向另一个进程的窗口发送,那又会怎么样?系统并不知道用户要用内存映像文件并在发送消息时改变指针。为此,微软建立了一个特殊的窗口消息, wm_copydata以解决这个问题:

copydatastruct cds;

sendmessage(hwndreceiver,wm_copydata,(wparam)hwndsender,(lparam)&cds);

copydatastruct是一个结构,定义在winuser.h文件中,形式如下面的样子:

typedef struct tagcopydatastruct{

ulong_ptr dwdata;

dword cbdata;

pvoid lpdata;

}copydatastruct;

当一个进程要向另一个进程的窗口发送一些数据时,必须先初始化copydatastruct结构。数据成员dwdata是一个备用的数据项,可以存放任何值。例如,用户有可能向另外的进程发送不同类型或不同类别的数据。可以用这个数据来指出要发送数据的内容。cbdata数据成员规定了向另外的进程发送的字节数,lpdata数据成员指向要发送的第一个字节。lpdata所指向的地址,当然在发送进程的地址空间中。

当sendmessage看到要发送一个wm_copydata消息时,它建立一个内存映像文件,大小是cbdata字节,并从发送进程的地址空间中向这个内存映像文件中复制数据。然后再向目的窗口发送消息。在接收消息的窗口过程处理这个消息时,lparam参数指向已在接收进程地址空间的一个copydatastruct结构。这个结构的lpdata成员指向接收进程地址空间中的共享内存映像文件的视图。

8 关于wm_copydata消息,应该注意三个重要问题

1)只能发送这个消息,不能登记这个消息。不能登记一个wm_copydata消息,因为在接收消息的窗口过程处理完消息之后,系统必须释放内存映像文件。如果登记这个消息,系统不知道这个消息何时被处理,所以也不能释放复制的内存块。

2)系统从另外的进程的地址空间中复制数据要花费一些时间。所以不应该让发送程序中运行的其他线程修改这个内存块,直到sendmessage调用返回。

3)利用wm_copydata消息,可以实现1 6位和3 2位之间的通信。它也能实现3 2位与6 4位之间的通信。这是使新程序同旧程序交流的便捷方法。

9 重要代码及注解

9.1钩子函数void extractpassword(const hwnd hwnd, const hwnd hpwdspywnd),该函数是获取密码的主要函数

tchar szbuffer[256] = {_t('\0')};//分配一个缓冲区

sendmessage(hwnd,wm_gettext,//向注入钩子进程发消息获得密码文本

sizeof(szbuffer)/sizeof(tchar), (lparam)szbuffer);//保存在缓冲区中

copydatastruct cds = {0};//定义一个cds结构体

cds.dwdata = (dword)hwnd;//dwdata保存该进程句柄

cds.cbdata = (lstrlen(szbuffer) + 1) * sizeof (tchar); //cbdata保存数据长度

cds.lpdata = szbuffer;//lpdata指向缓冲首地址

sendmessage(hpwdspywnd,wm_copydata,

(wparam)hwnd, (lparam)&cds);//利用wm_copy data消息给获取密码进程发送密码

9.2钩子过程lresult winapi getmsgproc(int ncode, wparam wparam, lparam lparam),该过程主要完成从内存映像文件中读出保存的钩子句柄。

if(g_hhook == null)

{ //从共享资源中读数据,最终获取钩子句柄

dword dwdata = 0, dwsize = sizeof (dword);

g_obipc.lock();//g_obipc为cipc对象,进入线程的同步

g_obipc.openipcmmf();//打开mmf文件

g_obipc.readipcmmf((lpbyte)&dwdata, dwsize);//读数据给dwdata

g_obipc.unlock();//取消线程同步,退出临界区

g_hhook = (hhook)dwdata;//将读到的数据赋值给钩子句柄,本文的关键所在

}

if(ncode >= 0)//忽略小于0的值

{

hwnd hwnd = null; //密码控件所在的窗口句柄

hwnd hpwdspywnd = null;//获取密码进程的窗口句柄

msg *pmsg = (msg*)lparam;

if(pmsg->message == g_wmscanpassword)//是否我们登记的消息

{

hwnd = (hwnd)pmsg->wparam;

hpwdspywnd = (hwnd)pmsg->lparam;

extractpassword(hwnd, hpwdspywnd); //通过发送消息得到密码

}

}

return callnexthookex(g_hhook, ncode, wparam, lparam);//返回下一钩子过程

10 演示界面

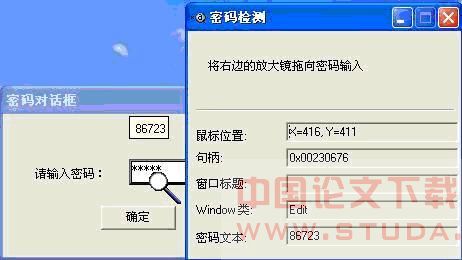

如图3所示:实例是mfc下基于对话框的工程。在window xp下,拖动图片控件放大镜来检索密码控件中的密码。下面的文本框显示一些相关的窗口信息以及密码文本。

11 反密码渗透应对策略

通过以上介绍的原理、方法及实现我们了解了如何得到windows系列密码的方法,一个逻辑的问题是如何防止别人利用这样的间谍程序复制我们的密码?例如我们上网时如果被这样的钩子程序入侵,怎么才能保护密码的安全。首选的解决方法是欺骗间谍程序,在用户程序中不要显示真实的密码,最好是在密码控件中显示一条虚假的密码。这样如果有人用以上的程序来获取密码,那他得到的是虚假的密码而不是真实密码。

当然还有其它的应对策略,一种可行的方法是拦截wm_gettext。但用虚假密码还有其它的好处,通过利用虚假密码代替真密码,那么看到的密码控件上***长度就不能判断密码到底有多长。如果一个程序在其密码控件中显示了“***”的文本,我们立即知道密码只有三个字符的长度,密码的安全性大大降低。但如果通过一些加密算法将密码控件的显示变为一长串的“*”,这种方法常见于微软的密码保护策略。那么密码攻击者将无从下手。

图3 实例演示

12 小结

本文以评论windows系列的密码特点为起点,主要针对2k/xp下的密码渗透进行了分析。通过在进程内注入windows钩子以及利用内存映像文件安全传递钩子句柄等技术,找出一条获取2k/xp中密码的途径。但不可否认这都是建立在利用windows安全漏洞的基础之上的。为了弥补这些安全漏洞,本文在最后也提出一些设想供读者参考。当然只是在技术上解决一些问题是不够的,关键还是人的因素,加强保密观念对于密码的保护起到了至关重要的作用。

参考文献

[1] scott sanfield ralph arvesen. 《vc++ developer guide》[m]. publishing house of electronics industry 2004

[2] brian friesen. 《retrieving lost passwords using windows hooks》[j]. 2005

[3] keith brown. 《programming windows security》[j]. 2005

[4]george shepherd,david kruglinski. 《visual c++.net技术内幕》[m].2004.7 第1版