[摘要] 根据企业电子商务发展历史及现状,探讨了如何将p2p对等通信应用于电子商务中,以实现动态集成的电子商务。并考虑到电子商务数据安全的需求,提出了基于p2p的企业电子商务信任模型。本模型继承了传统p2p模型的优点,同时结合信任检查机制,为商务主体提供了一种以低成本实现高可靠edi应用的方式。

[关键词] 电子商务 edi p2p 信任

目前,lightshare正在p2p网络上开展电子商务。用户可以在p2p网络上购买或出售商品。而interbind公司将p2p技术和b2b的商务模式结合起来,为b2b商务企业开发p2p网络和分布式计算软件。该公司的软件可以使b2b用户实现文件共享,并在p2p网络上进行合作。但是,现有的在p2p网络上开展的电子商务大部分都是利用传统的p2p模型实现的,不是特别适合企业间的电子数据交换。本文提出了一种基于信任的企业电子商务p2p应用模型。

一、背景分析

企业电子商务最初起源于电子数据交换edi(electronic data interchange)。edi实际上是一种将业务文件按一个公认的标准从一台计算机传输到另一台计算机上去的电子传输协议方法,基于此方法,企业为实现相互间的电子数据交换开发了各种不同的专门通讯工具,这些工具通过特定的方式在企业间相互交换定单、合同、出入库单据等商务电子数据。

在edi实施的早期,电子数据资料的交换是以寄送磁带、软盘等物理载体的形式进行的。随着网络技术的发展,电子数据资料的交换逐渐转变为通过专用的通信网络进行传送,这些通信网络通常是通过租用的电话线在专用网络上实现,这类专用的网络被称为van(增值网),这样做的目的主要是考虑到安全问题。Www.11665.COM但随着internet安全性的日益提高,作为一个费用更低、覆盖面更广、服务更好的系统,internet逐渐表现出替代van而成为edi的基本载体的趋势。到20世纪90年代之后,edi逐渐转移到通过internet进行实施。

即便在internet环境下,企业间edi实施的方便快捷性、成本费用上有了很大的改善,但上下游企业为了实现edi仍然相当麻烦,且需要花费高昂的费用。一般情况下企业为了实现edi可能采用如下两种方式之一:一是为实现edi的双方机器申请各自的互联网ip地址,以便请求通讯的一方可以方便地通过internet联系到对方。二是实现edi的双方机器都连接到同一互联网服务器,然后通过此服务器来联络双方。采用第一种方式,企业必须为通讯主机申请互联网ip,也就是说此主机不能置于某nat之后,否则它不能被互联网上的其他主机找到。这种方式下,企业申请的互联网ip只能够被此主机所专用,企业将为edi通讯付出较高的成本。二,采用第二种方式,企业间的edi专用软件放置在专用的互联网服务器上,此服务器要么是企业自己架设的,要么是租用第三方的,因此,企业除了需要支付一定的服务器支持费用外,而且可能会对第三方形成强烈的依赖。

因此,不管采用以上的哪种方式,企业edi的实施代价都是比较高的。那么有没有一种实现在企业内部隐藏在各自的nat之后的业务处理终端之间直接交互数据的方式手段呢?在这些方面p2p具有独特的优势,本文将基于此方面做一些简单的研究。

二、p2p技术介绍

最近几年,对等计算( peer-to-peer,简称p2p)迅速成为计算机界关注的热门话题之一,财富杂志更将p2p列为影响internet未来的四项科技之一。p2p是一种分布式网络,网络的参与者共享他们所拥有的一部分硬件资源(处理能力、存储能力、网络联接能力、打印机等),这些共享资源需要由网络提供服务和内容,能被其他对等节点(peer)直接访问而无需经过中间实体。在此网络中的参与者既是资源(服务和内容)提供者(server),又是资源(服务和内容)获取者(client)。p2p技术的特点体现在以下几个方面:非中心化(decentralization);可扩展性;健壮性;高性能/价格比;隐私保护;负载均衡。与传统的分布式系统相比,p2p技术具有无可比拟的优势。同时,p2p技术具有广阔的应用前景,正不断应用到军事领域,商业领域,政府信息,通讯等领域。

三、基于信任的企业电子商务p2p应用模型分析

1.模型建立

众所周知,在典型的传统p2p模型中,两个处于互联网中的peer(即主机)分别隐藏于其各自的nat(network address translators)后面,彼此间不能直接发现对方。两个peer间的发现是通过一个p2p server(也常称为目录服务器或发现服务器)来实现的,而一旦某peer发现对方,则彼此间的联络就得以实现,其后续的资源共享操作将脱离p2p server完成。

考虑到任何在互联网上或通过局域网联接到互联网的主机之间,通过p2p机制均可轻易实现p2p连接,因此,企业间的电子商务数据交换也可架构在p2p机制上,以充分利用p2p的优点,实现低成本、高可靠的数据传输。但同时我们也会注意到,企业的商务数据是属于企业内部或关联企业间的机密数据,应该只能在有限范围内共享,因此,对p2p机制下企业电子商务的peer进行身份信任鉴别是有必要的。

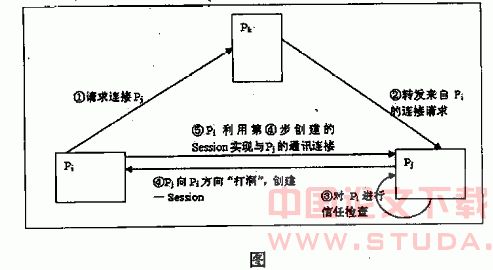

假定在一既定p2p网络中,有n个peer,分别为:p1,p2,…,pn,其中pi,pj(i,j∈n)为p2p网络中的任意两台主机,pk(k∈n)为p2p中的peer发现服务器。则在企业电子商务p2p网络的模型下pi请求连接pj的过程如下图所示。

如图所示,pi请求连接pj的过程分为如下步骤:①pi向pk发出连接pj的请求;②pk利用其自身的发现机制搜寻到pj,并将pi的连接请求转发给pj;③pj利用其自身的信任检查机制对pi进行信任检查,若通过检查,则进行下一步,否则拒绝pi的联接请求;④基于p2p机制原理,pj向pi方向“打洞”,创建一session;⑤pi利用第④步创建的session实现与pj的通讯连接,至此,由pi发起至pj的联接成功完成。

2.信任机制建立

以上p2p连接过程第③步表明,pi请求联接pj时必须首先获得pj的信任,因此,在pj中应该维护一个信任主机列表,且此列表至少记录了被信任主机的id。考虑到大多数企业的主机是通过adsl或普通电话拨号方式联接互联网,其主机的ip地址可能是动态分配的,或者其ip是隐藏在nat后的,因此,在被联接主机pj中通过记录被信任主机pi的ip及其软件端口号的方式来作为被信任主机pi的id的做法显然是不合适的。同时,由于pk可能是不固定的(具体取决于使用的何种p2p主机发现机制),依靠pk来分配p2p网络中的每个peer的id也是不可靠的。因此,使用peer的mac地址来作为每台被信任主机的id是恰当的选择。pi为了获取pj的信任,其简单的处理过程如下:①pi将其自身的mac地址通过pk转发给pj;②pj在收到pi的mac地址后,通过人工干预的方式,决定对pi信任与否;③若pj信任pi,则pj将pi的mac地址作为被信任主机的id存贮到其信任主机列表中,以备以后的p2p联接检查之用,即以后当pi再次请求联接pj时,pj就勿需人工干预,直接通过信任主机列表进行判断对pi信任与否。

在以上的处理过程中,为了更方便地帮助人工干预的方式进行判断,可以在传输pi的mac地址的同时,附加一定的pi的描述信息,如:我是xxx,请求联接您的主机。这样,人工判断起来就更方便了。

另外,考虑到数据传输的安全性,此过程中也可以通过rsa机制来实现电子签名与验证。

四、基于信任的企业电子商务p2p应用优点及前景

企业电子商务领域的p2p应用,除了具有p2p本身所具有的优点外,它还具有如下优势:一是以低成本实现高可靠的edi应用。基于p2p的企业电子商务勿需主机实行特别的internet联接,即可实现企业间商务数据的高效传输,即使主机被隐藏在nat后面也同样如此。二是以信任方式实现商务数据在p2p网络上的安全传输。区别于传统的p2p模型的匿名资源共享方式,本模型采用了在被联接方接受(许可)请求方的联接的前提下实现网络通讯的方式,以保证商务数据只在关联企业间传输。

基于p2p的企业电子商务研究现正处在方兴未艾阶段。预计,未来企业电子商务p2p应用研究,将会围绕p2p机制下的数据安全展开,比如,如何实现数字签名,如何实现身份认证等等。

参考文献:

[1]贾志林主编:电子商务案例教程.电子工业出版社,2006-02

[2] .cn/techupdate/intranet_internet/analysis/story/0,3800080991,39034611,00.htm

[3]p2p之tcp穿透nat的原理[eb/ol].http://blog.csdn.net/alaiyeshi/archive /2006/08/04/1019861.aspx.

[4] beverly yang,hector garcia-molina.comparing hybrid peer-to-peer systems[m].in vldb,2001

[5]汪社教:p2p:一种新的信息交流与资源共享模式[j].现代图书情报技术,2003,(年刊)

[6]白静:公开密码技术rsa算法的实现及保密性分析[j].电脑开发与应用,2006年/19卷/9期